Các bạn đang tập tành tìm hiểu về vpn trên linux thì chắc cũng đã có kiến thức về vpn trêm windows rằng như thế nào là vpn , vpn để làm gì....vv nên mình không nói nhiều về cái này nữa.Chỉ nói ngắn gọi cho bài lab của chúng ta hôm nay là cấu hình vpn client to site trên linux (centos) cho máy client kết nối vào mạng nội bộ bằng cách sử dụng phần mềm openvpn

Chuẩn bị : Các bạn chuẩn bị máy theo thông số bên dưới.

- Máy tính 1 : là máy thuộc mạng nội bộ , ta gọi là local đi ha , chạy hệ điều hành windows (mình dùng win 2k3)

IP : 172.16.10.2

Subnet Mask : 255.255.255.0

Card : VM 3

- Máy tính 2 : là máy client dùng để quay vpn, mình cũng dùng là win 2k3 luôn.

IP : 192.168.10.11

Subnet Mask : 255.255.255.0

VM3 ,VM 4

-Máy tính 3 : là máy làm vpn server , mình chạy Centos 5.x

IP : 192.168.10.10

Subnet Mask : 255.255.255.0

VM 4

Đảm bảo các máy ping thông với nhau rồi nha !

Bắt đầu :

Bước 1 : Cài đặt

-Trên máy tính 3 :

Bạn down gói lzo , openvpn theo link này , trong link đó còn có cả soft để làm vpn client nữa.bạn cứ down về để đó nha.

Theo lời khuyên của mình thì bạn nên chỉnh card cho máy centos là NAT đi đã.các thông số như trên chưa làm cũng được.về cuối bài chúng ta có thể chỉnh sau.chỉnh card NAT để yum cái thư viện cho openvpn thôi.

Cài đặt thư viện :

Cài đặt vim (một công cụ để edit file)

Bạn coppy 2 file lzo-1.08.tar.gz , openvpn-2.0.9.tar.gz vào thư mục gốc /root

Cài đặt zlo

-Giải nén zlo

Cài đặt openvpn

-Giải nén openvpn

Bước 2 : Cấu hình

Tạo CA Certificate Server và Key

Copy thư mục easy-rsa từ thư mục giải nén /root/openvpn-2.0.9/easy-rsa/ vào /etc/openvpn/

Tạo CA Certificate Server

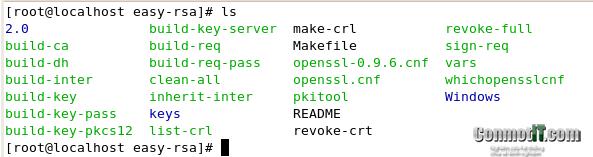

-Di chuyển đến thư mục cd /etc/openvpn/easy-rsa/2.0/

-Chuyển đến thư mục easy-rsa/

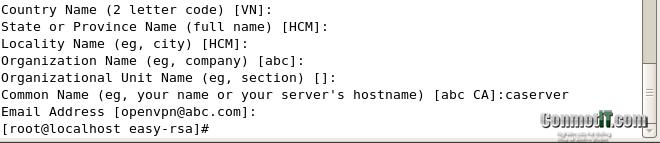

export KEY_PROVINCE="HCM"

export KEY_CITY="HCM"

export KEY_ORG="abc"

export KEY_EMAIL="openvpn@abc.com"

Cấu hình CA:

-Khởi tạo các biến môi trường đã tạo ở trên

Khi chạy câu lệnh này thì hệ thống yêu cầu không có file hay thư mục nào trong thư mục keys cả.Nó sẽ hiện dòng thông báo yêu cầu chúng ta chạy lênh ./clean-all đê xóa trắng thư mục keys nếu trong đó có gì đó.

Tạo CA server-tạo key

Chúng ta sẽ tạo private key và nó sẽ lưu trong file ca.key

Sau đó enter tiếp.

Chúng ta chạy lệnh ls sẽ thấy các file được tạo ra.các file này đều được mã hóa hết.

Tạo certificate và private key cho server (xin CA cho server)

HÌnh trên mình không chụp được hết mà chỉ chụp phần dưới thôi.Bạn cứ enter khí thế vào nhé !

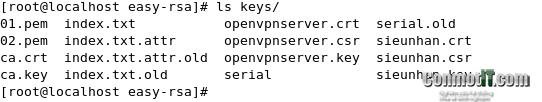

Bạn có thể dùng lệnh liệt kê để xem các file được tạo ra ls keys/

Tạo Diffie Hellman ( DH ): băm keys

Tạo Client Certificate và Private key cho Client (sieunhan)

Cái này dùng để chứng thực 2 chiều. Ở bài lab này mình tạo cho user sieunhan

ls keys/ phát nữa xem ra được cái gì không nào.

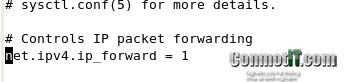

Cấu hình chức năng Forwarding (dùng để thực hiện Lan Routing)

Cái này để thằng client ping chết toi thằng local ấy mà

Bạn gõ lệnh sau để sửa nhá

Gõ lệnh sau để cái trên có hiệu lực nào

Cấu hình VPN Server

Copy file cấu hình server.conf mẫu từ source cài đặt vào /etc/openvpn/

Không có nhận xét nào:

Đăng nhận xét